FF.ASEC2

Аудит безопасности - часть 2

На курсе "Аудит безопасности - часть 2" слушатели получат знания и навыки, необходимые для успешного выявления и устранения проблем безопасности в смешанных компьютерных сетях.

Курс посвящен методикам проведения тестирования на проникновение в контексте углубленного анализа безопасности компьютерных сетей.

В курсе представлены подробные материалы по работе компьютерных систем и сетей.

Описаны последовательности многочисленных тестов на проникновение и предложены рекомендации по укреплению защищенности компьютерных систем и сетей.

Курс предназначен для руководителей и специалистов IT-подразделений по технической защите информации, отвечающих за безопасность корпоративных сетей и информационных систем.

Необходимый уровень подготовки:

Знания в объеме курса «Аудит безопасности - часть 1»

Курс поможет подготовиться к сертификационному экзамену EC-Council 312-50v8Certified Ethical Hacker v8

Курс посвящен методикам проведения тестирования на проникновение в контексте углубленного анализа безопасности компьютерных сетей.

В курсе представлены подробные материалы по работе компьютерных систем и сетей.

Описаны последовательности многочисленных тестов на проникновение и предложены рекомендации по укреплению защищенности компьютерных систем и сетей.

Курс предназначен для руководителей и специалистов IT-подразделений по технической защите информации, отвечающих за безопасность корпоративных сетей и информационных систем.

Необходимый уровень подготовки:

Знания в объеме курса «Аудит безопасности - часть 1»

Курс поможет подготовиться к сертификационному экзамену EC-Council 312-50v8Certified Ethical Hacker v8

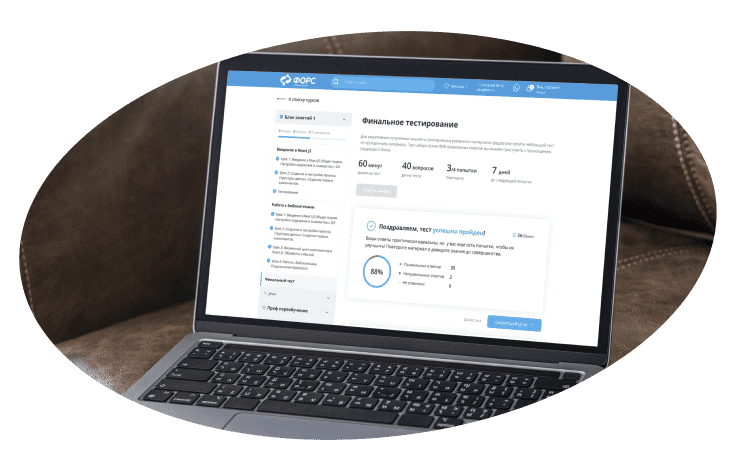

В конце обучения на курсе проводится итоговая аттестация в виде теста или на основании оценок за практические работы, выполненных в процессе обучения.

Длительность

5 дней (40ч в неделю)

Доступ к курсу

Навсегда в личном кабинете

Документы

Удостоверение о повышении квалификации

Кому подойдет этот курс

Руководители и специалисты IT-подразделений по технической защите информации

Прослушав курс, Вы научитесь:

- Интерпретировать результаты работы утилит

- Проводить анализ и выполнять последовательное тестирование способов проникновения в компьютерные системы

Программа курса

6 модулей

Модуль 1. Введение

- Концепции тестирования на проникновение.

- Типы тестирования на проникновение.

- Техники тестирования на проникновение.

- Фазы тестирования на проникновение.

- Дорожная карта тестирования на проникновение.

- Сервисы тестирования на проникновение.

- Инструменты тестирования на проникновение.

- Практическая работа: подготовка тестового стенда.

Модуль 2. Анализ безопасности

- Необходимость анализа безопасности.

- Расширенный поиск в Google.

- Анализ пакетов TCP/IP.

- Расширенные техники сниффинга.

- Анализ уязвимостей с Nessus.

- Расширенное тестирование беспроводных сетей.

- Проектирование DMZ.

- Анализ Snort.

- Анализ журналов.

- Углубленное изучение эксплойтов и инструментов.

- Практическая работа: Анализ уязвимостей средствами Nessus.

Модуль 3. Концепции тестирования на проникновение

- Методологии тестирования на проникновение.

- Юридические соглашения.

- Правила тестирования.

- Планирование тестирования.

- Контрольный список тестирования на проникновение.

- Разбор контрольного списка тестирования на проникновение.

Модуль 4. Виды тестирования на проникновение

- Сбор информации.

- Анализ уязвимостей.

- Внешнее тестирование.

- Тестирование внутренней сети.

- Тестирование маршрутизаторов и коммутаторов.

- Тестирование обхода брандмауэров.

- Тестирование уклонения от IDS.

- Тестирование беспроводных сетей.

- Тестирование на предмет DoS.

- Тестирование возможности взлома паролей.

- Практическая работа: Тестирование возможности взлома паролей.

Модуль 5. Виды тестирования на проникновение (продолжение)

- Тестирование посредством социальной инженерии.

- Тестирование приложений.

- Тестирование физической безопасности.

- Тестирование баз данных.

- Тестирование VOIP.

- Тестирование VPN.

- War Dialing.

- Обнаружение вирусов и троянов.

- Практическая работа: Разбор примера атаки на уровне приложения.

Модуль 6. Виды тестирования на проникновение (продолжение 2)

- Тестирование управления журналами.

- Проверка целостности файлов.

- Тестирование Bluetooth и ручных устройств.

- Тестирование телекоммуникаций.

- Тестирование безопасности E-mail.

- Тестирование исправлений безопасности.

- Тестирование возможности утечки данных.

- Тестирование web-приложений.

- Использование MBSA для тестирования исправлений безопасности.

- Итоговое задание – самостоятельный взлом учебной корпоративной сети

Рекомендуемая схема обучения

Отзывы учеников

Как проходит обучение на платформе ФОРС