Аудит безопасности - часть 2

Курс посвящен методикам проведения тестирования на проникновение в контексте углубленного анализа безопасности компьютерных сетей.

В курсе представлены подробные материалы по работе компьютерных систем и сетей.

Описаны последовательности многочисленных тестов на проникновение и предложены рекомендации по укреплению защищенности компьютерных систем и сетей.

Курс предназначен для руководителей и специалистов IT-подразделений по технической защите информации, отвечающих за безопасность корпоративных сетей и информационных систем.

Необходимый уровень подготовки:

Знания в объеме курса «Аудит безопасности - часть 1»

Курс поможет подготовиться к сертификационному экзамену EC-Council 312-50v8Certified Ethical Hacker v8

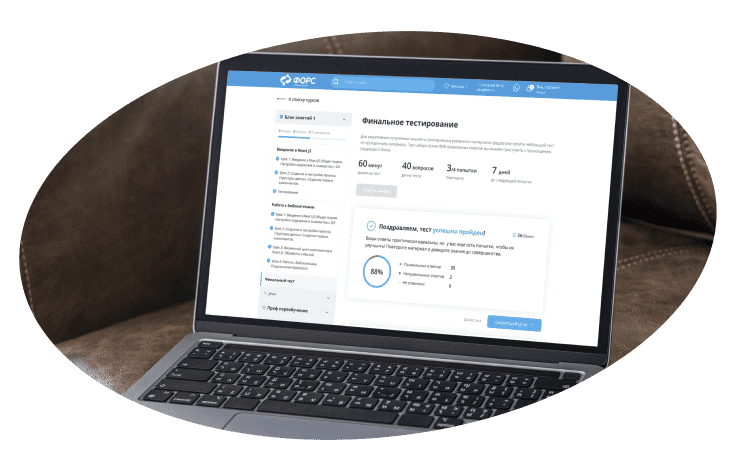

В конце обучения на курсе проводится итоговая аттестация в виде теста или на основании оценок за практические работы, выполненных в процессе обучения.